— Article rédigé par PiMeNT – Merci à lui —

Mettre à jour le serveur

Se connecter en root puis :

1apt update && apt full-upgrade

Configurer le nom du serveur et les DNS

Mettre à jour le nom du serveur :

1hostnamectl set-hostname s-linux.contoso.com

Mettre à jour les DNS :

1nano /etc/resolv.conf

1domain contoso.com

2search contoso.com

3nameserver 10.20.1.101 # Mettre l'IP du DNS Primaire AD

4nameserver 10.20.1.102 # Mettre l'IP du DNS Secondaire AD

Installer les packages nécessaires

1apt install -y \

2 realmd \

3 libnss-sss \

4 libpam-sss \

5 sssd \

6 sssd-tools \

7 adcli \

8 samba-common-bin \

9 oddjob \

10 oddjob-mkhomedir \

11 packagekit

Découverte du domaine

1realm discover contoso.com

1contoso.com

2type: kerberos

3realm-name: CONTOSO.COM

4domain-name: contoso.com

5configured: kerberos-member

6server-software: active-directory

7client-software: sssd

8required-package: sssd-tools

9required-package: sssd

10required-package: libnss-sss

11required-package: libpam-sss

12required-package: adcli

13required-package: samba-common-bin

14login-formats: %U

15login-policy: allow-realm-logins

Joindre le serveur au domaine

1realm join -U Administrator contoso.com

Tester l’accès :

1realm list

1contoso.com

2type: kerberos

3realm-name: CONTOSO.COM

4domain-name: contoso.com

5configured: kerberos-member

6server-software: active-directory

7client-software: sssd

8required-package: sssd-tools

9required-package: sssd

10required-package: libnss-sss

11required-package: libpam-sss

12required-package: adcli

13required-package: samba-common-bin

14login-formats: %U

15login-policy: allow-realm-logins

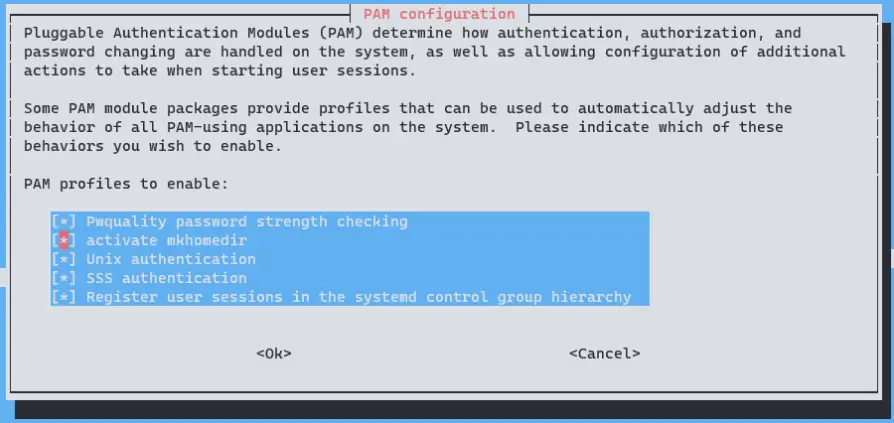

Modifier PAM pour permettre la création du Home Directory

1bash -c "cat > /usr/share/pam-configs/mkhomedir" <<EOF

2Name: activate mkhomedir

3Default: yes Priority: 900

4Session-Type: Additional

5Session:

6 required pam_mkhomedir.so umask=0022 skel=/etc/skel

7EOF

PAM Home Directory

1pam-auth-update

Modifier le fichier SSSD pour utiliser uniquement le nom utilisateur

1nano /etc/sssd/sssd.conf

Remplacer « use_fully_qualified_names = True » par « use_fully_qualified_names = False »

Redémarrer le démon SSSD :

1systemctl restart sssd

Pour aller plus loin, on peut configurer sudo afin de lancer certaines commandes en tant que root avec son compte Active Directory.

Installer et configurer sudo

1apt install sudo

1nano /etc/sudoers.d/linux-admin

Ajouter la ligne : %GS-Linux-Admin ALL=(ALL) ALL # Groupe créé dans l’Active Directory servant pour l’authentification pour Linux. L’utilisateur doit faire partie de ce groupe.

Si vous souhaitez plus amples informations, vous pouvez consulter :